记一次服务器被入侵-后续

[toc]

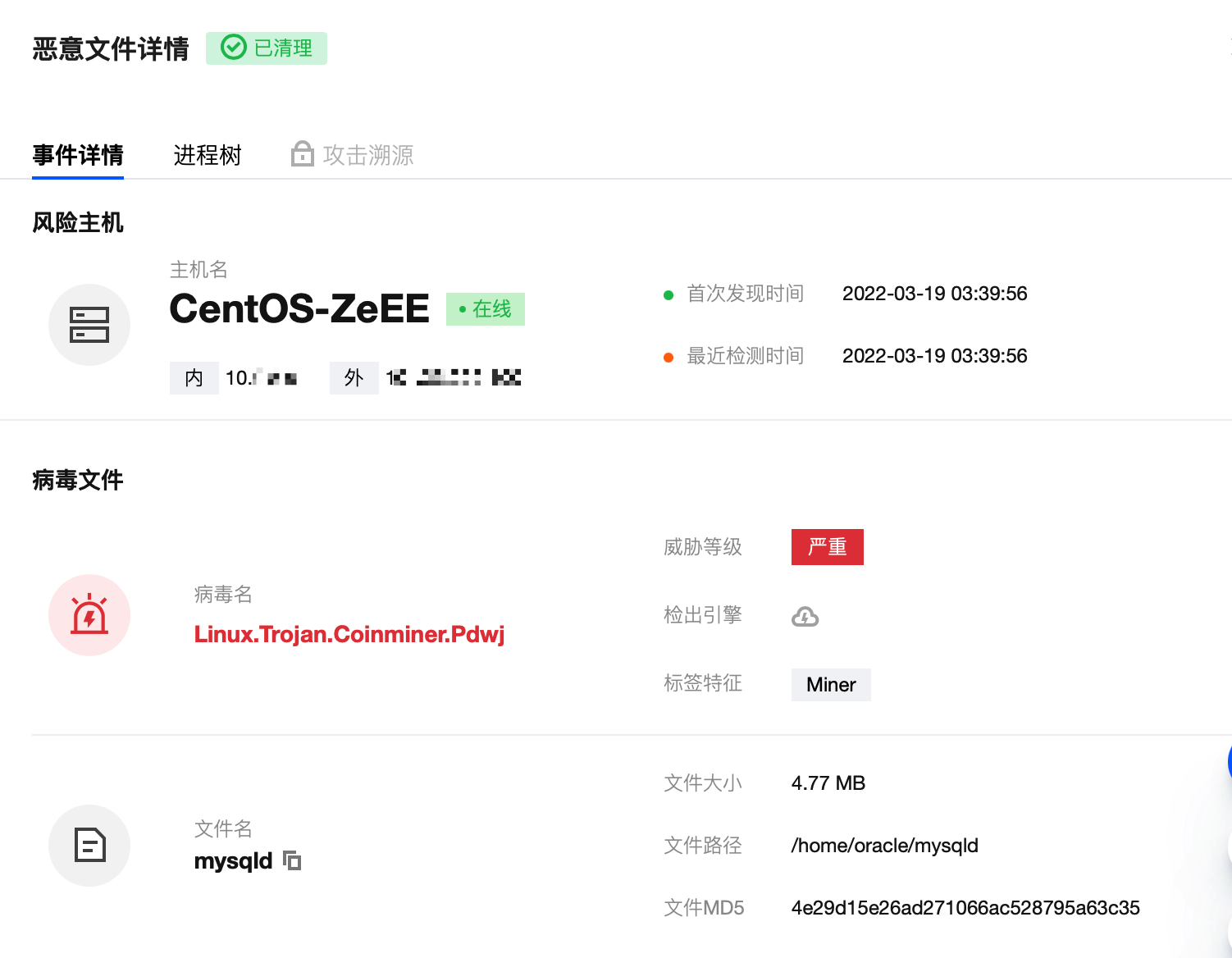

本篇是 记一次服务器被入侵 的后续。 本来重新安装了 os 之后,重新配置防火墙及ssh的key以为本次事件到此为止了。今天随便浏览腾讯云的产品,不知怎么点击到了主机安全的产品中,突然发现这条告警比较显眼。

这不正是上次被入侵发现的本删除的文件嘛,状态是已经清理,这下心中的疑惑都解决了,这个文件不是入侵者自己删除的,而是被腾讯云删除的。

详情

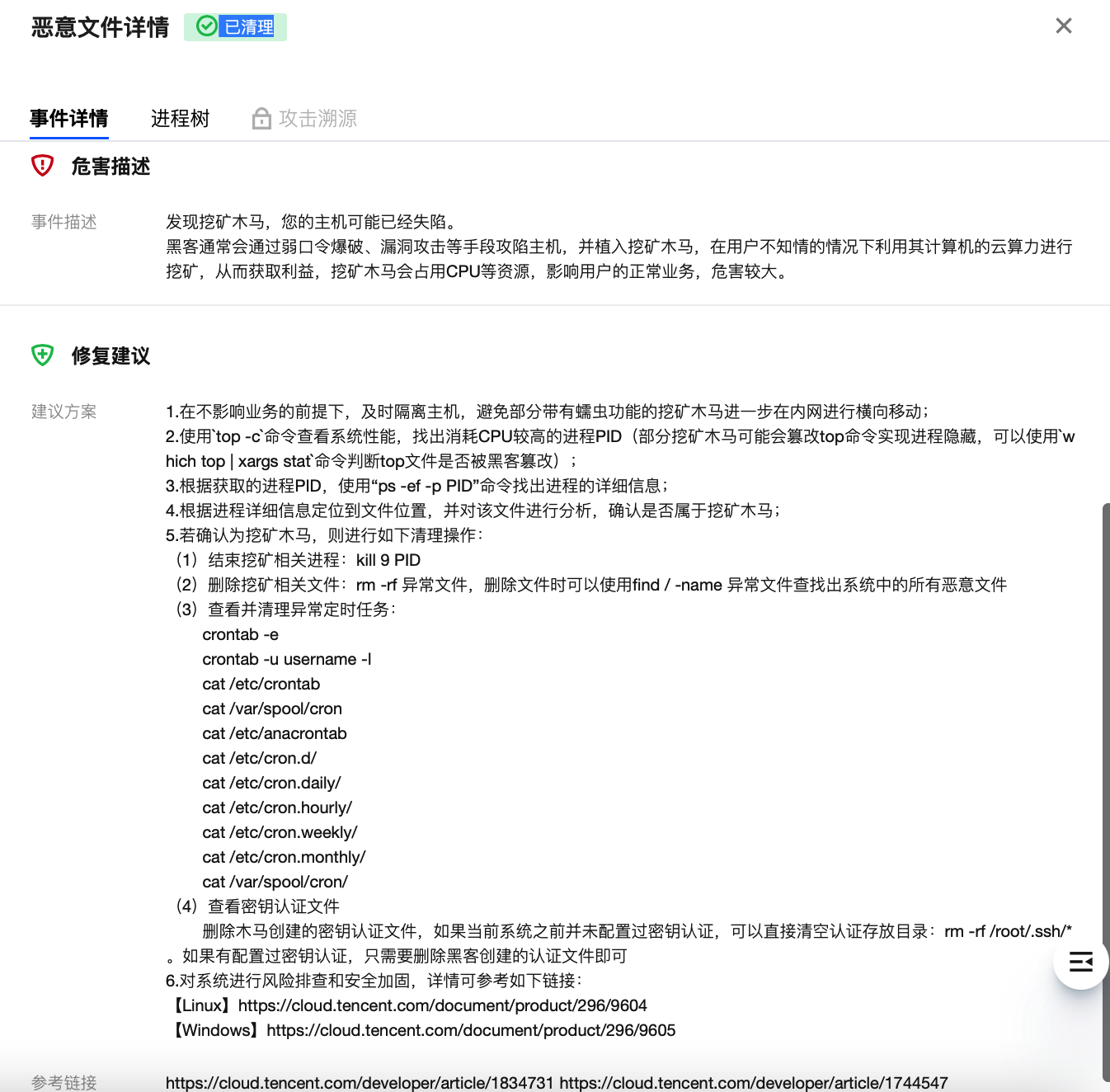

危害描述 事件描述 发现挖矿木马,您的主机可能已经失陷。 黑客通常会通过弱口令爆破、漏洞攻击等手段攻陷主机,并植入挖矿木马,在用户不知情的情况下利用其计算机的云算力进行挖矿,从而获取利益,挖矿木马会占用CPU等资源,影响用户的正常业务,危害较大。 修复建议 建议方案

1.在不影响业务的前提下,及时隔离主机,避免部分带有蠕虫功能的挖矿木马进一步在内网进行横向移动;

2.使用top -c命令查看系统性能,找出消耗CPU较高的进程PID(部分挖矿木马可能会篡改top命令实现进程隐藏,可以使用which top xargs stat命令判断top文件是否被黑客篡改);

3.根据获取的进程PID,使用“ps -ef -p PID”命令找出进程的详细信息;

4.根据进程详细信息定位到文件位置,并对该文件进行分析,确认是否属于挖矿木马;

5.若确认为挖矿木马,则进行如下清理操作:

(1)结束挖矿相关进程:kill 9 PID

(2)删除挖矿相关文件:rm -rf 异常文件,删除文件时可以使用find / -name 异常文件查找出系统中的所有恶意文件

(3)查看并清理异常定时任务: crontab -e crontab -u username -l cat /etc/crontab cat /var/spool/cron cat /etc/anacrontab cat /etc/cron.d/ cat /etc/cron.daily/ cat /etc/cron.hourly/ cat /etc/cron.weekly/ cat /etc/cron.monthly/ cat /var/spool/cron/

(4)查看密钥认证文件 删除木马创建的密钥认证文件,如果当前系统之前并未配置过密钥认证,可以直接清空认证存放目录:rm -rf /root/.ssh/*。如果有配置过密钥认证,只需要删除黑客创建的认证文件即可

6.对系统进行风险排查和安全加固,详情可参考如下链接:

【Linux】

https://cloud.tencent.com/document/product/296/9604

【Windows】https://cloud.tencent.com/document/product/296/9605

参考链接 https://cloud.tencent.com/developer/article/1834731 https://cloud.tencent.com/developer/article/1744547

真是太详情了,腾讯云的主机安全这也太给力了,给出了修复建议,大部分我上次的操作都覆盖了,尤其是查看定时任务这一项,比我操作的详细多了,我当时只检查了 crontab -l 的任务信息,没想到其他配置定时任务的信息,并且还给出了,安全加固和风险排查的参加连接,我浏览了相关连接,有学到一些知识,再次记录下。 这里再次推荐腾讯云的产品。

【腾讯云】爆款2核2G云服务器首年40元,企业首购最高获赠300元京东卡https://curl.qcloud.com/enAkO6Ui)

原文作者: liups.com

原文链接: http://liups.com/posts/e081c744/

许可协议: 知识共享署名-非商业性使用 4.0 国际许可协议